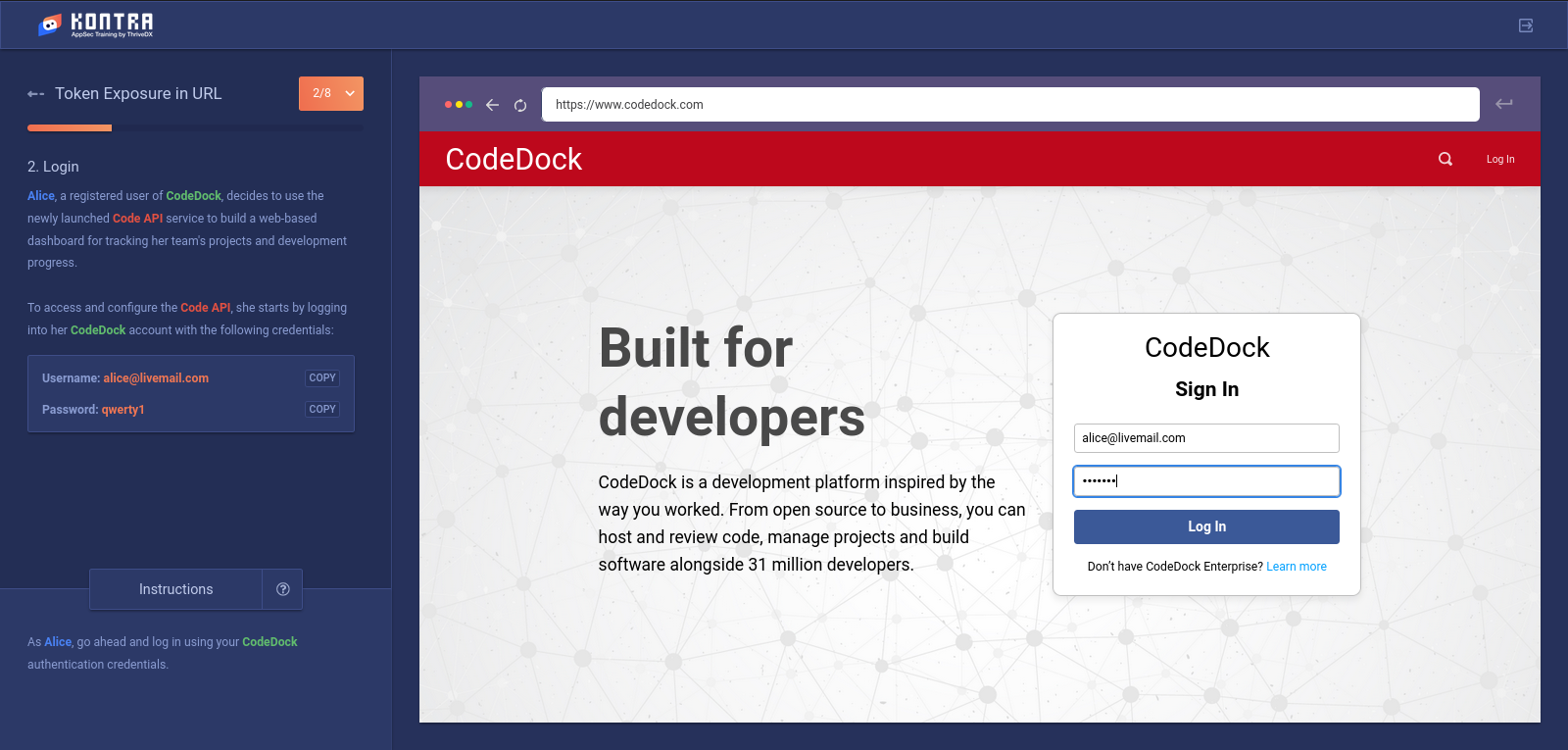

CodeDock,bulut tabanlı çevrimiçi kod deposudur.Yakın zamanda kodları entegre etmeyi amaçlayan bir APIyi kullanıma açtı. Saldırganımız APIyi denemek üzere giriş yapıyor.

[email protected] kullanıcı adı ve qwerty1 şifresiyle sisteme giriş yapılıyor.

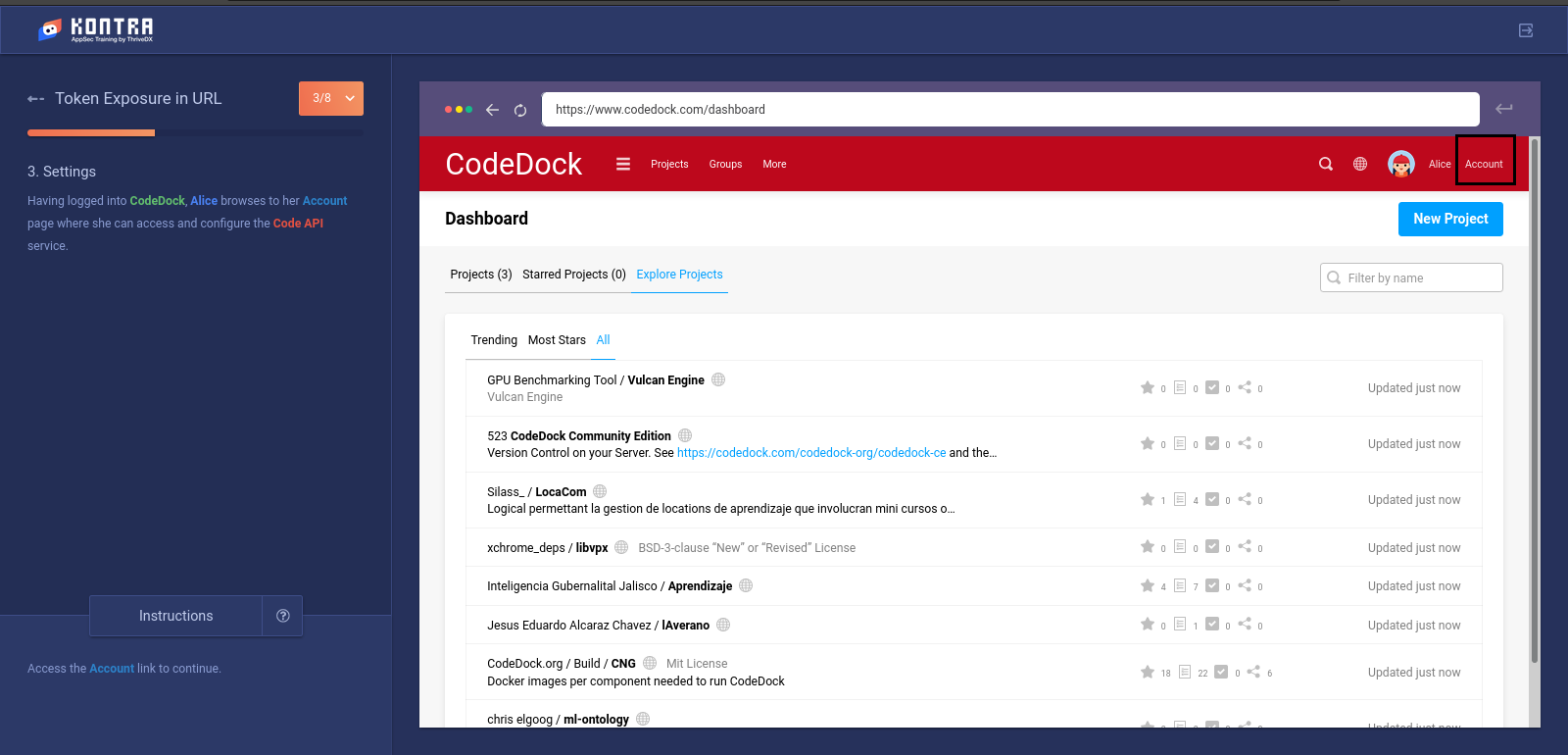

Giriş yaptıktan sonra Anasayfada sağ üstte bulunan Account sekmesine API tokeni almak için giriyoruz.

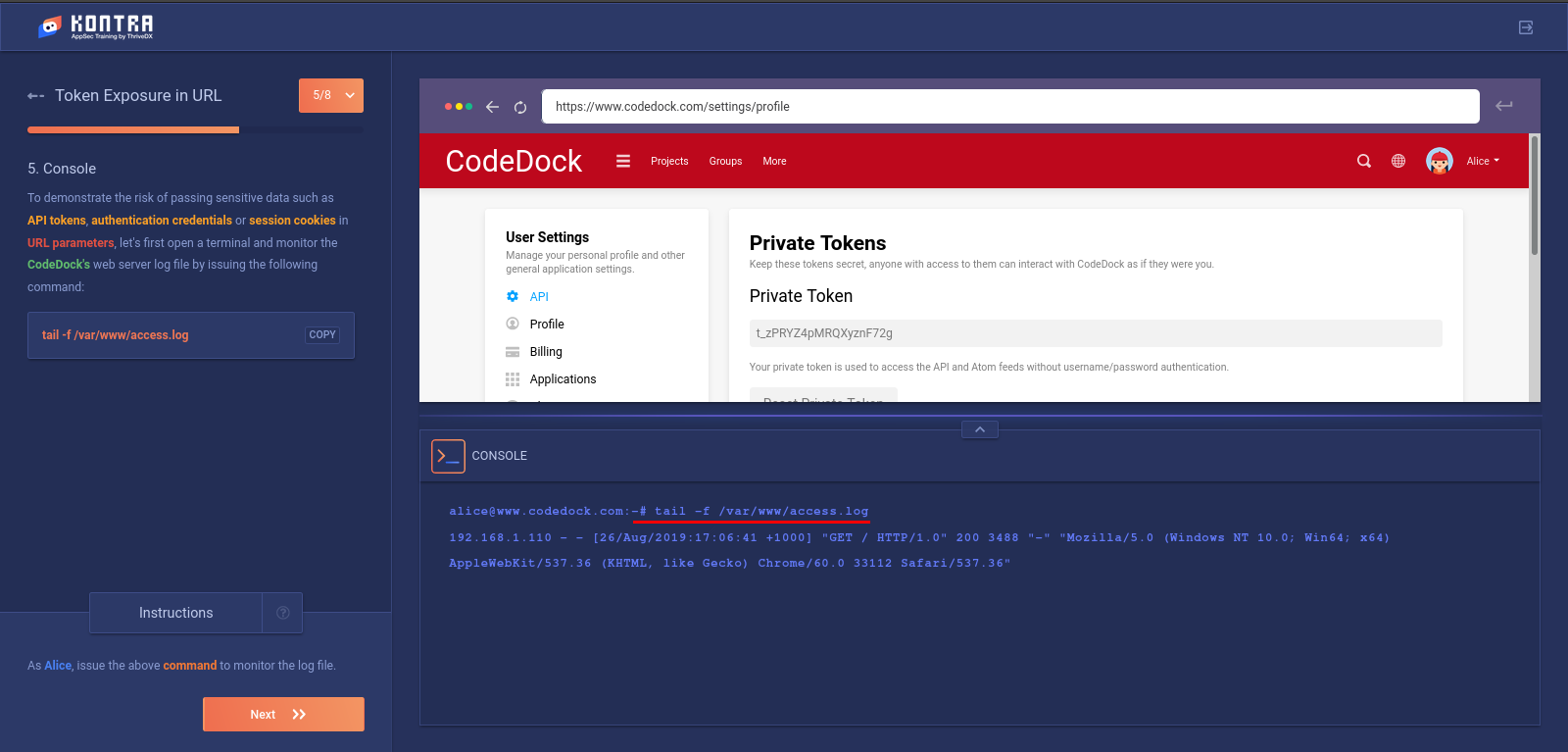

API uygulamalarında kimlik doğrulama türleri, URL parametleriyle kontrol etmek ve Header başlıklarıyla token kontrolü yapmak. Alice ilk yöntemi deneyerek APIye erişmeye çalışır.

URL parametrelerinde gönderilen hassas verilen nasıl gözüktüğünü incelemek için tail -f /var/www/access.log komutuyla CodeDock sunucusu üzerindeki log dosyalarını incelemeye alıyoruz.

Alice, oluşturduğu tokene eriştiğinde CodeDock sunucusu üzerinde log dosyalarına, oluşturduğu tokenin yazıldığı gözüküyor. Bu bir sorun değilmiş gibi gözüksede üçüncü taraf log analiz uygu

lamaları tarafından kullanılabilir ve bu da üçüncü tarafların kişisel bilgilerine erişmesine sebebiyet vererek zaafiyeti oluşturur.

Giriş Yap

Giriş Yap Kayıt Ol

Kayıt Ol Üye Listesi

Üye Listesi Aktif Konular

Aktif Konular Arama Yap

Arama Yap () INF

() INF