https://cyberakademi.org/Forum/display_topic_threads.php?ForumID=420&TopicID=839 konudan serimizin önceki yazısına ulaşa bilirsiniz.

Intro to Defensive Security

Savunma Amaçlı Güvenliğe Giriş

~~~~~~~~~~

Güvenlik İşlem Merkezi (SOC),

Bir Güvenlik İşlem Merkezi (SOC), kötü amaçlı siber güvenlik olaylarını tespit etmek için ağ ve sistemleri izleyen siber güvenlik uzmanlarından oluşan bir ekiptir. SOC'un ana ilgi alanlarından bazıları şunlardır:

Zafiyetler: Bir sistem zafiyeti (zayıflık) keşfedildiğinde, uygun bir güncelleme veya yama kurularak bunun düzeltilmesi hayati önem taşır. Bir düzeltme mevcut değilse, bir saldırganın bunu istismar etmesini engellemek için gerekli önlemler alınmalıdır. Zafiyetlerin giderilmesi bir SOC'un hayati ilgi alanına sahip olmasına rağmen, bu genellikle onlara atanmış bir görev değildir.

Politika ihlalleri: Güvenlik politikasını, ağ ve sistemlerin korunması için gereken kurallar kümesi olarak düşünebiliriz. Örneğin, kullanıcılar şirketin gizli verilerini çevrimiçi depolama hizmetine yüklemeye başlarsa, bu bir politika ihlali olabilir.

Yetkisiz faaliyet: Bir kullanıcının giriş adı ve şifresinin çalındığı ve saldırganın bunları kullanarak ağa giriş yaptığı bir durumu düşünün. Bir SOC, böyle bir olayı tespit etmeli ve daha fazla zarar verilmeden mümkün olan en kısa sürede engellemelidir.

Ağ sızıntıları: Güvenliğiniz ne kadar iyi olursa olsun, bir sızıntı her zaman olasılık dahilindedir. Bir sızıntı, bir kullanıcının kötü amaçlı bir bağlantıya tıkladığında veya bir saldırganın bir genel sunucuyu istismar ettiğinde meydana gelebilir. Her iki durumda da bir sızıntı meydana geldiğinde, bunu mümkün olan en kısa sürede tespit etmeli ve daha fazla zararı önlemelidir.

Güvenlik işlemleri, koruma sağlamak için çeşitli görevleri kapsar; bu tür görevlerden biri de tehdit istihbaratıdır.

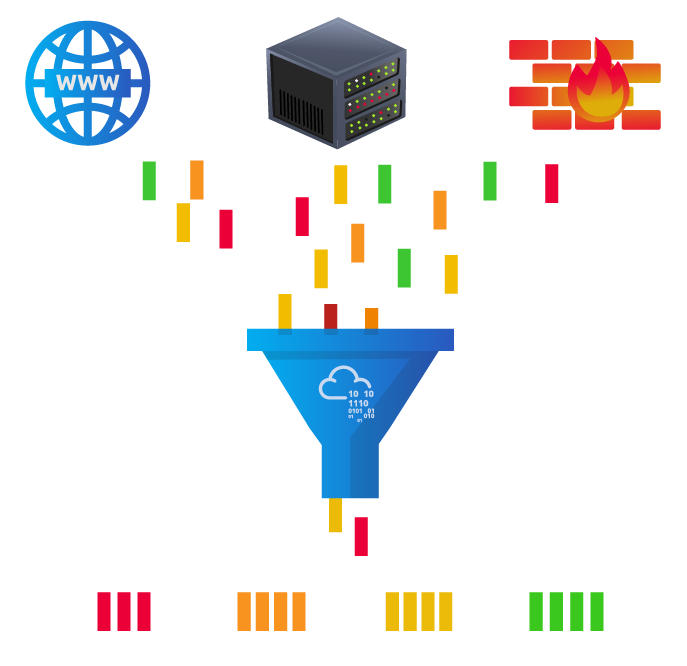

Tehdit İstihbaratı

Bu bağlamda, istihbarat, gerçek ve potansiyel düşmanlar hakkında topladığınız bilgilere atıfta bulunur. Tehdit, bir sistemi bozabilen veya olumsuz etkileyebilen herhangi bir eylemdir. Tehdit istihbaratı, şirketin potansiyel rakiplere karşı daha iyi hazırlanmasına yardımcı olmak için bilgi toplamayı amaçlar. Amacımız tehdit bilgilendirilmiş bir savunma sağlamaktır. Farklı şirketlerin farklı rakipleri vardır. Bazı rakipler, bir mobil operatörden müşteri verisi çalmayı amaçlayabilirken, diğer rakipler bir petrol rafinerisinde üretimi durdurmaya ilgi duyabilirler. Örnek rakipler, politik nedenlerle çalışan bir ulus-devlet siber ordusu ve finansal amaçlarla hareket eden bir fidye yazılımı grubunu içerebilir. Hedef şirkete bağlı olarak, rakip beklentileri farklılık gösterebilir.

İstihbarat verileriye ihtiyaç duyar. Veri toplanmalı, işlenmeli ve analiz edilmelidir. Veri toplama, ağ günlükleri gibi yerel kaynaklardan ve forumlar gibi kamusal kaynaklardan gerçekleştirilir. Verilerin işlenmesi, bunları analiz için uygun bir formata düzenlemeyi amaçlar. Analiz aşaması, saldırganlar ve amaçları hakkında daha fazla bilgi bulmayı hedefler; ayrıca, önerilerin ve uygulanabilir adımların bir listesini oluşturmayı amaçlar.

Rakipleriniz hakkında bilgi edinmek, taktiklerini, tekniklerini ve prosedürlerini bilmek anlamına gelir. Tehdit istihbaratının bir sonucu olarak, tehdit aktörünü (saldırgan) tanımlarız, aktivitelerini tahmin ederiz ve sonuç olarak saldırılarını hafifletmek ve yanıt stratejisi hazırlamak için bir yol harcayabiliriz.

Dijital Adli Tıp ve Olay Yanıtı (DFIR)

Bu bölüm, Dijital Adli Tıp ve Olay Yanıtı (DFIR) hakkında ve şunları ele alacağız:

Dijital Adli Tıp

Olay Yanıtı

Kötü Amaçlı Yazılım Analizi

Dijital Adli Tıp

Adli tıp, suçları araştırmak ve gerçekleri ortaya koymak için bilimin uygulanmasıdır. Dijital sistemlerin kullanımı ve yayılması gibi, bilgisayarlar ve akıllı telefonlar gibi dijital sistemlerin kullanımıyla ilgili suçları araştırmak üzere doğan yeni bir adli tıp dalı vardır: bilgisayar adli tıp, daha sonra dijital adli tıp haline gelmiştir.

Savunma amaçlı güvenlikte, dijital adli tıbbın odak noktası bir saldırının kanıtlarını ve faillerini incelemeye kayar ve fikri mülkiyet hırsızlığı, siber casusluk ve izinsiz içeriğin sahiplenmesi gibi diğer alanlara yönelir. Dolayısıyla, dijital adli tıp farklı alanlara odaklanacaktır, bunlar şunlar gibi:

Dosya Sistemi: Bir sistemin depolama alanının dijital adli tıp görüntüsünü (düşük seviye kopya) analiz etmek, yüklenmiş programlar, oluşturulan dosyalar, kısmen üzerine yazılmış dosyalar ve silinmiş dosyalar gibi birçok bilgiyi ortaya çıkarır.

Sistem belleği: Saldırgan, kötü amaçlı programını diske kaydetmeden bellekte çalıştırıyorsa, sistemin belleğinin dijital adli tıp görüntüsünü (düşük seviye kopya) almak, içeriğini analiz etmenin ve saldırı hakkında bilgi edinmenin en iyi yoludur.

Sistem günlükleri: Her istemci ve sunucu bilgisayar, neler olduğuna dair farklı günlük dosyalarını korur. Günlük dosyaları, bir sistemin üzerinde ne olduğu hakkında bol miktarda bilgi sağlar. Saldırgan izlerini temizlemeye çalışsa bile bazı izler bırakılır.

- Ağ günlükleri: Bir ağı geçen ağ paketlerinin günlükleri, bir saldırının gerçekleşip gerçekleşmediği ve neyi içerdiği hakkında daha fazla soruyu yanıtlamaya yardımcı olur.

Olay Yanıtı

Bir olay genellikle bir veri sızıntısı veya siber saldırıyı ifade eder; ancak bazı durumlarda, daha az kritik bir şey de olabilir, misal bir yanlış yapılandırma, bir sızma girişimi veya bir politika ihlali gibi. Siber saldırı örnekleri, bir saldırganın ağımızı veya sistemlerimizi erişilemez hale getirmesini, kamu websitesini değiştirmesini veya veri sızıntısı yapmasını içerebilir (şirket verilerini çalma). Bir siber saldırıya nasıl yanıt verilir? Olay yanıtı, böyle bir durumu ele almak için izlenmesi gereken metodolojiyi belirler. Amaç, zararı azaltmak ve en kısa sürede kurtulmaktır. İdeal olarak, hazır bir olay yanıtı planı geliştirmiş olursunuz.

Olay yanıtı sürecinin dört ana aşaması şunlardır:

Hazırlık: Bu, olayları ele alacak şekilde eğitilmiş ve hazır bir ekip gerektirir. İdeali, olayların ilk olarak meydana gelmesini önlemek için çeşitli önlemler alınır.

Tespit ve Analiz: Ekip, herhangi bir olayı tespit etmek için gerekli kaynaklara sahiptir; ayrıca tespit edilen her olayı daha fazla analiz etmek, ciddiyeti hakkında bilgi edinmek önemlidir.

Sınırlama, Kökten Temizleme ve Kurtarma: Bir olay tespit edildiğinde, diğer sistemleri etkilemesini durdurmak, ortadan kaldırmak ve etkilenen sistemleri kurtarmak önemlidir. Örneğin, bir sistemin bir bilgisayar virüsü ile enfekte olduğunu fark ettiğimizde, virüsün diğer sistemlere yayılmasını durdurmak (sınırlama), virüsü temizlemek (kökten temizleme) ve etkilenen sistemlerin uygun bir şekilde kurtarılmasını sağlamak isteriz.

Olay Sonrası Faaliyetler: Başarılı kurtarma sonrasında bir rapor hazırlanır ve öğrenilen dersler, benzer gelecekteki olayların önlenmesi için paylaşılır.

Kötü Amaçlı Yazılım Analizi

Kötü amaçlı yazılım, malicious software kelimelerinin kısaltmasıdır. Yazılım, bir diske kaydedebileceğiniz veya ağ üzerinden gönderebileceğiniz programları, belgeleri ve dosyaları ifade eder. Kötü amaçlı yazılım birçok türü içerir, bunlar arasında şunlar bulunur:

Virus, kendisini bir programa bağlayan bir kod parçasıdır. Bir bilgisayardan diğerine yayılması tasarlanmıştır; ayrıca bir bilgisayarı enfekte ettiğinde dosyaları değiştirme, üzerine yazma ve silme işlemi yaparak çalışır. Sonuç, bilgisayarın yavaşlamasından kullanılamaz hale gelmesine kadar değişebilir.

Truva Atı, istenen bir işlevi gösteren ancak altında kötü amaçlı bir işlev gizleyen bir programdır. Örneğin, kurban, sistemi üzerinde saldırganın tam kontrolünü veren bir shady (güvensiz) web sitesinden bir video oynatıcı indirebilir.

Fidye yazılımı, kullanıcının dosyalarını şifreleyen kötü amaçlı bir programdır. Şifreleme, dosyaların şifreleme şifresini bilmeden okunamaz hale gelmesini sağlar. Saldırgan, kullanıcıya "fidye" ödemeyi istiyorsa, kullanıcıya şifreleme şifresini sunar.

Kötü amaçlı yazılım analizi, çeşitli yöntemleri kullanarak bu tür zararlı programlar hakkında bilgi edinmeyi amaçlar:

Statik analiz, zararlı programı çalıştırmadan inceleyerek çalışır. Genellikle bu, montaj dilinin sağlam bir bilgisini gerektirir (işlemcinin komut kümesi, yani bilgisayarın temel komutları).

Dinamik analiz, kötü amaçlı yazılımı kontrol edilen bir ortamda çalıştırarak ve etkinliklerini izleyerek çalışır. Bu size kötü amaçlı yazılımın çalışırken nasıl davrandığını gözlemleme imkanı verir.

Destek olmak için yorum yapmayı (altını çiziyorum) , sorunuz varsa sormayı unutmayınız...

Saygı ve sevgilerle

Bugçu Grup sundu!

Giriş Yap

Giriş Yap Kayıt Ol

Kayıt Ol Üye Listesi

Üye Listesi Aktif Konular

Aktif Konular Arama Yap

Arama Yap () INF

() INF